Использование протоколов TELNET и SSHРефераты >> Программирование и компьютеры >> Использование протоколов TELNET и SSH

Аутентификация сервера происходит исходя из его возможности расшифровки сессионного ключа, который зашифрован публичным ключом сервера. Аутентификация клиента может происходить различными способами, в том числе DSA, RSA, OpenPGP или по паролю.

Сессия продолжается до тех пор, пока и клиент и сервер способны аутентифицировать друг друга. Установленное соединение по протоколу SSH-1 позволяет защитить передаваемые данные стойким алгоритмом шифрования, проверкой целостности данных и сжатием.

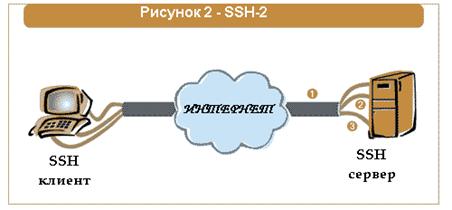

Описание технологии протокола SSH-2

Оба протокола, по сути, выполняют одни и те же функции, но протокол SSH-2 делает это более элегантно, более безопасно и более гибко. Основное различие между протоколами заключается в том, что протокол SSH-2 разделяет все функции протокола SSH между тремя протоколами, в то время как протокол SSH-1 представляет собой один единый и неделимый протокол. Модуляцией функций протокола SSH в трех протоколах – протоколе транспортного уровня, протоколе аутентификации и протоколе соединения, делает протокол SSH-2 наиболее гибким и мощным механизмом создание безопасных туннелей. Ниже надо краткое описание и назначение каждого из трех протоколов, составляющих протокол SSH-2:

Оба протокола, по сути, выполняют одни и те же функции, но протокол SSH-2 делает это более элегантно, более безопасно и более гибко. Основное различие между протоколами заключается в том, что протокол SSH-2 разделяет все функции протокола SSH между тремя протоколами, в то время как протокол SSH-1 представляет собой один единый и неделимый протокол. Модуляцией функций протокола SSH в трех протоколах – протоколе транспортного уровня, протоколе аутентификации и протоколе соединения, делает протокол SSH-2 наиболее гибким и мощным механизмом создание безопасных туннелей. Ниже надо краткое описание и назначение каждого из трех протоколов, составляющих протокол SSH-2:

- Протокол транспортного уровня – предоставляет возможность шифрования и сжатия передаваемых данных, а также реализует систему контроля целостностью данных.

- Протокол соединения – позволяет клиентам устанавливать многопоточное соединение через оригинальный SSH туннель, таким образом снижая нагрузку, которую создают клиентские процессы.

- Протокол аутентификации – протокол аутентификации отделен от протокола транспортного уровня, т.к. не всегда бывает необходимым использование системы аутентификации. В случае, если нужна аутентификация, процесс защищается оригинальным безопасным каналом, установленным через протокол транспортного уровня.

Сам по себе, протокол транспортного уровня является достаточным для установления защищенного соединения, он является основой протокола SSH-2 и протоколы соединения и аутентификации основаны на нем. Протокол аутентификации отделен от протокола транспортного уровня, т.к. иногда возникает ситуация, когда использование аутентификации не только не обязательно, но и даже нежелательно. Например, некая организация предоставляет на своем FTP сервер анонимный доступ к патчам безопасности для любого человека (или системы), которая захочет их скачать. В этом случае аутентификация требоваться не будет, в то время как шифрование, сжатие и контроль целостности данных будут обеспечиваться протоколом транспортного уровня. Более того, при наличии канала высокой пропускной способности, клиенты смогут организовать многопоточное соединение через оригинальное SSH соединение, используя протокол соединения.

III. Использование протоколов TELNET и SSH

Удаленный доступ в Windows

Удаленный доступ в Windows

Утилита telnet, предоставляемая вместе с ОС Windows широко используется для получения удаленного доступа и удаленного выполнения программ на серверах Web и других компьютерах в локальных сетях также как в сети Интернет. В этом примере telnet используется для настройки маршрутизатора в локальной сети. Настройка осуществляется путем соединения по протоколу telnet с маршрутизатором, запуском на нем настроек и управлением программным обеспечением, установленном на нем для этих целей. На рисунке изображена оперативная память программы маршрутизации.

![]() Это определение защищено авторским правом и предназначено только для персонального использования. Любое другое использование строго запрещено без разрешения автора. © 1981-2005 Computer Language Company Inc. Все права защищены.

Это определение защищено авторским правом и предназначено только для персонального использования. Любое другое использование строго запрещено без разрешения автора. © 1981-2005 Computer Language Company Inc. Все права защищены.

Безопасность SSH

Клиентские приложения обычно посылают запрос на открытие сессии серверу на определенный порт, который прослушивается запущенными на сервере сервисами на поступающие специфические запросы. Ниже приведен список самых известных из них:

- 21 – ftp

- 80 – http

- 25 – smtp

- 23 – telnet

- и др.

Многие из этих клиентских приложений осуществляют запросы прямым текстом. Протокол SSH позволяет обезопасить такие подключения. Сначала пакеты будут посланы на некий известный на сервере порт, после чего они будут переадресованы на 22 порт (который обслуживается сервером SSH) и там будут преобразованы в защищенные SSH пакеты, инкапсулированные в защищенное соединение.

Возможности использования протокола SSH ограничиваются, по сути, лишь воображением, так как сам по себе протокол является очень гибким и мощным механизмом создания защищенных туннелей.

Эмуляторы терминала SSH в Windows

Существует множество приложений, предоставляющих возможность эмуляции терминала по протоколам TELNET и SSH в Windows. Конечно, простейший способ - воспользоваться программой telnet, которую компания Microsoft предоставляет вместе с Windows. К сожалению, в ней отсутствует целый ряд привычных средств, в часноти таких, как непосредственные операции вырезания и вставки. Кроме того, подобно многим реализациям протокола TELNET, эта программа не имеет собственной концепции безопасности. К счастью существуют разнообразные эмуляторы терминалов, доступные в Windows; они гораздосовершеннее, чем программа telnet компании Microsoft.

Наиболее удачный выбор на мой взгяд - SecureCRT компании VanDyke Technologies, Inc. Этот недорогой коммерческий продукт сочетает средства защищенного входа в систему и передачи данных через систему SSH с надежным эмулятором терминала. Поддерживается шифрование данных с длиной ключа от 56 до 256 битов, а также переадресация портов других приложений, в часности электронной почты. Более подробную информацию о продукте можно найти на Web-узле www.vandyke.com.

Другой коммерческий эмулятор - SSH client for Windows - предлагается компанией F-Secure Corporation. Информация о нем доступна на Web-узле www.fsecure.com.

Тем, кто ищет бесплатный эмулятор, наиболее приемлемым вариантом будет воспользоваться программой TeraTerm с подключаемым модулем TTSSH, доступной по адресу http://hp.vector.co.jp/authors/VA002416/teraterm.html. Подключаемый модуль можно найти по адресу: http://www.zip.com.au/~roca/ttssh.html. Совместно онипредлагают весьма надежное и безопасное решение.

Подведение итогов

Главной функцией протоколов TELNET и SSH является предоставление возможности входа в удаленную систему. Эта функция предоставляет практически неограниченные возможности использования этих протоколов:

ü Они могут использоваться системными администраторами для удаленной настройки компьютеров некоторой сети, что позволит им выполнять свои непосредственные обязанности не вставая со своего рабочего места.