Защита информации средствами ОСРефераты >> Коммуникации и связь >> Защита информации средствами ОС

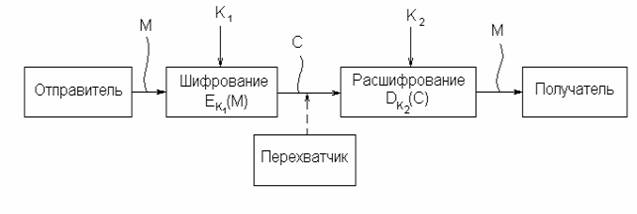

Отправитель генерирует открытый текст исходного сообщения М, которое должно быть передано законному получателю по незащищённому каналу. За каналом следит перехватчик с целью перехватить и раскрыть передаваемое сообщение. Для того чтобы перехватчик не смог узнать содержание сообщения М, отправитель шифрует его с помощью обратимого преобразования Ек и получает шифр текст (или криптограмму) С = Ек (М), который отправляет получателю.

Законный получатель, приняв шифр текст С, расшифровывает его с помощью обратного преобразования D = (Ек)^-1 и получает исходное сообщение в виде открытого текста М:

Dк (С) = (Ек)^-1( Ек ( М ) ) = М

Преобразование Ек выбирается из семейства криптографических преобразований, называемых криптоалгоритмами. Параметр, с помощью которого выбирается отдельное преобразование, называется криптографическим ключом К. Криптосистема имеет, разные варианты реализации: набор инструкций, аппаратные средства, комплекс программ компьютера, которые позволяют зашифровать открытый текст и расшифровать шифр текст различными способами, один из которых выбирается с помощью конкретного ключа К.

Вообще говоря, преобразование шифрования может быть симметричным и асимметричным относительно преобразования рас шифрования. Это важное свойство определяет два класса криптосистем:

· симметричные (одно-ключевые) криптосистемы;

· асимметричные (двух ключевые) криптосистемы (с открытым ключом);

Обобщенная схема асимметричной криптосистемы с двумя разными ключами К1 и К2 показана на рисунке 1.3 В этой системе один из ключей является открытым, а другой - секретным.

|

Рис.1.3. Обобщенная схема ассиметричной криптосистемы с открытым ключом

В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищённому каналу распространения ключей, например такому, как курьерская служба. Существуют и другие способы распространения ключей. В асимметричной криптосистеме передают по незащищённому каналу только открытый ключ, а секретный ключ сохраняют на месте его генерации.

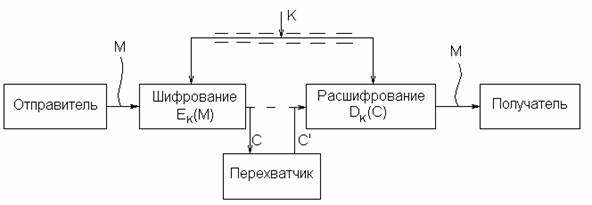

На рисунке 1.4. показан поток информации в криптосистеме в случае активных действий перехватчика. Активный перехватчик не только считывает все шифр тексты, передаваемые по каналу, но может также пытаться изменять из по своему усмотрению.

Любая попытка со стороны перехватчика расшифровать шифр текст С для получения открытого текста М или зашифровать свой собственный текст М' для получения правдоподобного шифр текста С', не имея подлинного ключа, называется криптографической атакой.

Криптографическая система способная противостоять всем видам атак называется стойкой.

|

Рис.1.4. Поток информации в криптосистеме при активном перехвате сообщений

Краткое описание некоторых основных криптографических систем защиты информации

- DES (Data Encryption Standart)

Шифруется блок размером в 64 бита с использованием 64-битного ключа. Осуществляется 16 проходов. Имеется 4 режима:

Электронная кодовая книга ( ECB - Electronic Code Book );

Цепочный режим (CBC - Clipher Block Chaining): шифрование блока зависит от результата шифрования предыдущего блока;

Обратная связь по выходу (OFB - Output FeedBack): генератор случайных чисел;

Обратная связь по шифратору ( CFB - Clipher FeedBack ): для получения кодов аутентификации сообщений.

- 3-DES (Информация шифруется DES три раза.)

- Каскадный 3-DES

Стандартный тройной DES, к которому добавлен механизм обратной связи ( такой как CBC, OFB или CFB ). Очень стоек к атакам с целью вскрытия

- IDEA (международный алгоритм шифрования)

Шифруется блок размером в 64 бита с использованием 128-битного ключа. Осуществляется 8 проходов. Считается, что он лучше, чем DES, но полностью ещё не опробован

- Skipjack

Разработан АНБ ( NSA ) в ходе проектов Clipper и Capstone. До недавнего времени был секретным. С его помощью шифруется блок размером в 64 бита с использованием 80-битного ключа( режимы: ECB, CFB, OFB или CBC). Осуществляется 32 прохода

- CAST

Шифруется блок размером в 64 бита с использованием 40-битного (64-битного) ключа. Осуществляется 8 проходов. Пока что не известно других способов вскрытия, кроме тотального перебора.

Противодействие атакам вредоносных программ предполагает комплекс разнообразных мер организационного характера и использование антивирусных программ. Цели принимаемых мер — это уменьшение вероятности инфицирования АИС, выявление фактов заражения системы; уменьшение последствий информационных инфекций, локализация или уничтожение вирусов; восстановление информации в ИС.

Регламентация — создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение — метод защиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение — метод защиты, побуждающий пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства — устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п.

Программные средства — это специальные программы и программные комплексы, предназначенные для защиты информации в ИС. Как отмечалось, многие из них слиты с ПО самой ИС.

Из средств ПО системы защиты необходимо выделить еще программные средства, реализующие механизмы шифрования (криптографии), Криптография — это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.