Защита и взлом информацииРефераты >> Информатика >> Защита и взлом информации

· Troubleshooting (обнаружение проблем и узких мест сети). В расширенном режиме, когда сниффер работает в некоммутируемом сегменте или на шлюзе, мы можем получить практически полную картину событий, происходящих в нашей сети: интенсивность трафика по времени, по рабочим станциям, по протоколам, количество ошибок разных типов. Кроме того, в обоих режимах, мы можем "разгребать" более специфические проблемы, когда, скажем, у конкретной станции ни в какую не получается организовать некое взаимодействие по сети, и это при том, что внешне сеть выглядит вполне работоспособной. Особенно полезен сниффер в случаях, когда сетевое ПО плохо документировано или использует свои закрытые (недокументированные), зачастую подозрительные технологии (протоколы). Например: ICQ, Europe Online. Под подозрительными технологиями ПО следует понимать ситуации, когда вы предполагаете наличие в программе закладки или иной недокументированной функциональности. Например, ходили слухи, что клиентская часть знаменитого cDc Back Orifice также является троянской лошадкой и посылает некие сведения хозяевам - авторам ПО. Установка BO Client "на прослушивание" показала, что слухи не соответствуют действительности.

Не менее полезен сниффер для отладки вашего собственного ПО. Никогда не забуду момент, когда прокси – сервер не желал устанавливать соединение, если GET-запрос оканчивался на \n\n вместо требуемого \r\n\r\n. Только исследование пакетов, отправляемых "законопослушным" браузером и сравнение их с пакетами, отправляемыми моим "выскочкой"-скриптом, указало мне на досадную ошибку. Очень и очень часто в повседневной админской практике мне приходится сталкиваться и с анализом на уровне TCP/UDP.

· Обучение. Можно довести себя до полуобморочного состояния, зазубривая форматы заголовков пакетов различных протоколов и методы взаимодействия (скажем, 3-way TCP handshake, DNS, прикладные методы плана traceroute), но эти знания будут мертвыми, пока вы не попытаетесь "потрогать это руками" - написав однажды программу либо . заглянув в сниффер! Попробуйте после прочтения документации на неизвестный или плохо понятный вам протокол, смоделировать взаимодействие, перехватить пакеты и проанализировать их - уверяю вас, все станет чрезвычайно понятно и более того, это знание более реально и надолго отложится в голове. В случае же с закрытыми технологиями, сниффер может оказаться чуть ли не единственным средством для их изучения.

· Протоколирование сетевого трафика. Можно много дискутировать на тему правомерности и этичности протоколирования администратором трафика пользователей для дальнейшего просмотра, но факт остается фактом - многие организации включают в политику безопасности эту технологию. Мое личное мнение - хозяин барин, то бишь если компания обеспечивает своих сотрудников оборудованием, подключением к локальным и глобальным сетям, она вправе требовать надлежащего использования этих ресурсов. Вторая важная причина для протоколирования трафика - обнаружение попыток несанкционированного доступа и других зловредностей - DoS-атак например. Имея такие логи администратор с 100-процентной точностью может знать, что происходит в его сетевых владениях.

Теперь поговорим о нелегальной стороне сниффинга:

· Ну, во-первых, это банальное подслушивание. Грамотно установив сниффер вы можете шпионить за ближними своими и удаленными - врагами, приятелями, супругами. Вас могут заинтересовать такие вопросы: для чего человек использует сеть, какие веб – ресурсы он посещает, какие данные передает, с кем и о чем общается?

· Более меркантильное подслушивание. Однако значительная часть "хакерского" сообщества не разменивает свои таланты на слежку за неверными супругами и прочую бытовуху. Чаще всего злоумышленника интересует некий материал, с помощью которого можно продвинуться в нелегком деле по взламыванию чужих систем и сетей. Как вы могли догадаться, речь идет, главным образом, о перехвате имен пользователей и паролей, проходящих по сети в незашифрованном (plain text) виде, т.е. в виде простого текста. В частности, это касается паролей к telnet, POP, IMAP, NNTP, IRC, к веб – приложениям, не использующим шифрование и т.п.

Описание программ – снифферов.

CommView. Сетевой монитор и анализатор для MS Windows.

CommView – программный продукт производства компании TamoSoft, Inc. предназначен для мониторинга сетевой активности путём сбора и анализа пакетов любой Ethernet сети.

С помощью CommView Вы можете видеть список сетевых соединений, IP статистику и исследовать отдельные пакеты. IP пакеты декодируются вплоть до самого низкого уровня с полным анализом распространённых протоколов. Предоставляется полный доступ к необработанным данным. Перехваченные пакеты могут быть сохранены в файл для последующего анализа, а также экспортированы в другие форматы. Гибкая система фильтров делает возможным отбрасывать ненужные Вам пакеты или перехватывать только те пакеты, которые Вы захотите. Вы можете получать извещения от гибкой системы сигнализации о таких событиях, как наличие в трафике подозрительных пакетов, появление в сети узлов с нештатными адресами или повышение сетевой нагрузки.

CommView - это полезное средство для администраторов локальных сетей, специалистов по безопасности, сетевых программистов, или для любого желающего иметь полную картину трафика, проходящего через его компьютер или сегмент локальной сети. Это приложение разработано для сетей небольших или средних размеров и может быть запущено на любой Windows 95/98/Me/NT/2000/XP/2003 системе. Ему необходим сетевой адаптер Ethernet, Wireless Ethernet или Token Ring с поддержкой стандарта NDIS 3.0, или стандартный контроллер удалённого доступа (dial-up).

CommView осуществляет полный анализ следующих протоколов: ARP, BCAST, BGP, BMP, CDP, DAYTIME, DDNS, DHCP, DIAG,

DNS, EIGRP, FTP, G.723, GRE, H.225, H.261, H.263, H.323, HTTP, HTTPS, ICMP, ICQ, IGMP, IGRP, IMAP, IPsec, IPv4, IPv6, IPX,

HSRP, NCP, NDS, NetBIOS, NFS, NLSP, NNTP, NTP, OSPF, POP3, PPP, PPPoE, RARP, RADIUS, RDP, RIP, RIPX, RMCP, RPC, RSVP,

RTP, RTCP, RTSP, SAP, SER, SMB, SMTP, SNA, SNMP, SNTP, SOCKS, SPX, SSH, TCP, TELNET, TFTP, TIME, TLS, UDP, VTP, WAP,

WDOG, 802.1Q, 802.1X.

Кроме того, новая технология удалённого мониторинга позволяет пользователям CommView наблюдать сетевой трафик компьютера с установленным на нём CommView Remote Agent'ом, где бы такой компьютер ни был физически расположен. Программа CommView Remote Agent является полезным расширением данного анализатора пакетов (CommView).

Работа с программой CommView.

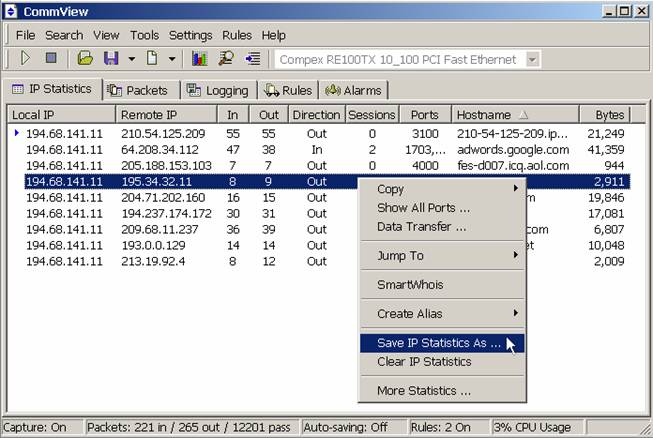

IP статистика.

Эта закладка отображает подробную информацию о сетевых соединениях Вашего компьютера (только по IP протоколу). Чтобы начать захват пакетов, выберите File(Файл) =>Start Capture(Начать сбор) в меню, или нажмите соответствующую кнопку на панели инструментов.

Ниже описывается назначение колонок таблицы: