Приложение для инвентаризации рабочих станций ЛВСРефераты >> Коммуникации и связь >> Приложение для инвентаризации рабочих станций ЛВС

Выбираемый по умолчанию уровень олицетворения зависит от версии WMI на целевом компьютере. В версиях WMI ниже 1.5 по умолчанию используется уровень Идентификация (Identify), в версии WMI 1.5 и выше — уровень Олицетворение (Impersonate). При необходимости можно изменить уровень олицетворения по умолчанию — для этого необходимо записать наименование нужного уровня (например, Impersonate или Delegate) В следующий ключ реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Wbem\Scripting\Default Impersonation Level

Протокол DCOM также предоставляет возможность запросить для соединения WMI определенный уровень аутентификации (проверки подлинности) и конфиденциальности (таблица 6.10).

Таблица 6.10 -Уровни проверки подлинности DCOM

| Уровень | Описание |

|

Отсутствует (None) |

Проверка подлинности отсутствует |

|

По умолчанию (Default) |

Для выбора уровня проверки подлинности используются стандартные настройки безопасности. Рекомендуется использовать именно этот уровень, т. к. здесь к клиенту будет применен уровень проверки подлинности, который задается сервером |

|

Подключений (Connect) |

Клиент проходит проверку подлинности только во время подключения к серверу. После того как соединение установлено, никаких дополнительных проверок не производится |

|

Продолжение таблицы 6.10 | |

|

Вызовов (Call) |

Клиент проходит проверку подлинности в начале каждого вызова во время приема запросов сервером. При этом заголовки пакетов подписываются, однако сами данные (содержимое пакетов), передаваемые между клиентом и сервером, не подписываются и не шифруются |

|

Пакетов (Pkt) |

Проверке подлинности подвергаются все пакеты данных, которые поступают серверу от клиентов. Так же, как и при проверке подлинности на уровне вызовов, заголовки пакетов подписываются, но не шифруются. Сами пакеты не подписываются и не шифруются |

|

Целостности пакетов (Pktlntegrity) |

Все пакеты данных проходят проверку подлинности и целостности, т. е. проверяется, что содержимое пакета не было изменено во время передачи от клиента серверу. При этом данные подписываются, но не шифруются |

|

Секретности пакетов (PktPrivacy) |

Все пакеты данных проходят проверку подлинности и целостности, при этом данные подписываются и шифруются, что обеспечивает конфиденциальность передаваемых данных |

Отметим, что DCOM может и не установить запрашиваемый уровень проверки подлинности. Например, при локальной работе с WMIвсегда используется уровень секретности пакетов (PktPrivacy).

Нужные уровни олицетворения и проверки подлинности можно указать в явном виде в момент соединения с WMI.

7 Обзор разработанной программы

7.1 Возможности программы

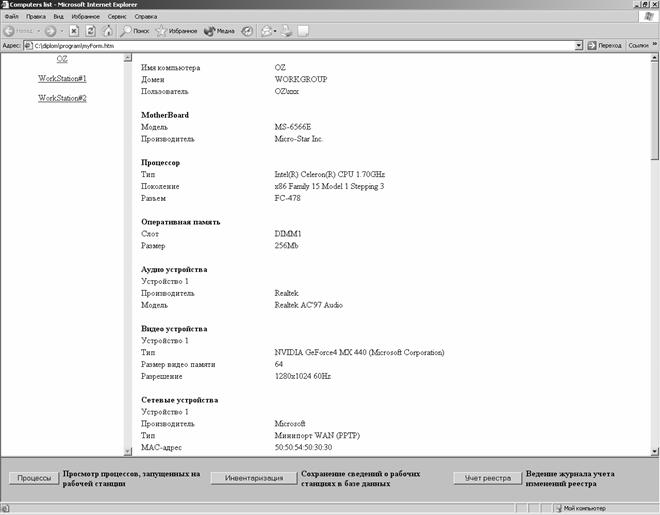

Разработанное приложение позволяет осуществить определение следующих ресурсов рабочих станций ЛВС (рисунок 7.1):

- сетевое имя проверяемой рабочей станции;

- название операционной системы, дата и время ее установки;

- USB контроллеры;

- тип и тактовая частота процессора;

- название и объем банков памяти;

- название и размеры установленных жестких дисков;

- модель привода CD-ROM;

- название видеоадаптера, объем видеопамяти, текущее разрешение, частоту вертикальной развертки;

- название и производителя звуковой карты;

- название сетевого адаптера, MAC- и IP-адреса;

- установленные приложения.

Существует возможность:

- составления отчетов в html и mdb файлах;

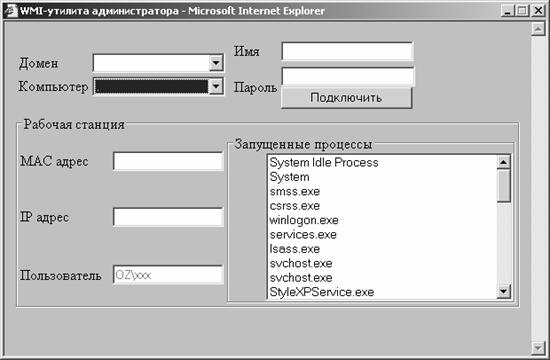

- просмотра списка процессов, запущенных на определенной рабочей станции (рисунок 7.2);

- ведения журнала учета изменений реестра рабочей станции.

7.2 Установка и настройка

Программа не требует установки, достаточно просто скопировать необходимые файлы на жесткий диск компьютера. Для обзора всех рабочих станций сети программа должна быть установлена на сервере, и запускаться из учетной записи с правами администратора.

Рисунок 7.1 – Разработанное приложение

Рисунок 7.2 – Просмотра списка процессов, запущенных на рабочей станции

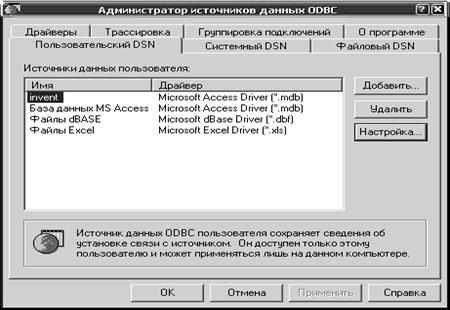

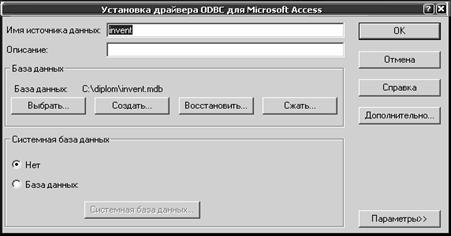

Для создания базы данных MS Access нужно предварительно зарегистрировать в системе пользовательский DSN (Data Source Name, имя источника данных), который будет указывать на существующий файл (например, C:\Invent.mdb). Необходимость подобной настройки связана с особенностью технологии ADO (Active Database Object). Для этого нужно выполнить следующие действия: Панель управления -> Администрирование -> Источники данных (ODBC) -> Пользовательский DSN -> Добавить (рисунок 7.3), выбрать из списка «Microsoft Access Driver(*.mdb)», а затем нажать кнопку «Настройка». В появившемся окне необходимо указать имя источника данных и путь к базе данных (рисунок 7.4).

Рисунок7.3 - Администратор источников данных

Рисунок7.4 - Системный DSN, указывающий на файл MS Access

7.3 Работа программы

Структура программы представлено на рисунке 7.5. Файл Exec.vbs запускает на исполнение поочередно сценарии compList.vbs, для формирования списка всех рабочих станций сети, и sysinfо.vbs, для сбора сведений о каждой рабочей станции. В соответствие с каждым сценарием выполнение основной программы задерживается на определенный промежуток времени для последующего корректного отображения в форме myForm.htm. Далее из нее становятся доступны просмотр процессов, запущенных на рабочих станциях, сохранение сведений в базе данных и ведение журнала учете изменений определенного раздела реестра.

Рисунок7.5 –Структурная схема программы

Информация хранится в базе данных, структура которой представлена на рисунке 7.6. Все записи относятся к определенной дате. Рабочие станции представлены иерархией «домен-компьютер». Каждый компьютер имеет свой IP- и MAC-адрес. Аппаратное обеспечение рабочей станции представлено отдельной таблицей и может служить для анализа состояния физических блоков компьютера. В следующей таблице описана операционная система, установленная на рабочей станции. Каждой ОС соответствует программное обеспечение.