Беспроводные технологии построения сетейРефераты >> Коммуникации и связь >> Беспроводные технологии построения сетей

Технология кодирования PBCC опционально может использоваться на скоростях 5,5; 11; 22 и 33 Мбит/с. Вообще же в самом стандарте обязательными являются скорости передачи 1; 2; 5,5; 6; 11; 12 и 24 Мбит/с, а более высокие скорости передачи (33, 36, 48 и 54 Мбит/с) — опциональными.

Отметим, что для обязательных скоростей в стандарте 802.11g используется только кодирование CCK и OFDM, а гибридное кодирование и кодирование PBCC является опциональным.

Для передачи на более высоких скоростях используется квадратурная амплитудная модуляция QAM (Quadrature Amplitude Modulation), при которой информация кодируется за счет изменения фазы и амплитуды сигнала. В протоколе 802.11g используется модуляция 16-QAM и 64-QAM. В первом случае имеется 16 различных состояний сигнала, что позволяет закодировать 4 бита в одном символе. Во втором случае имеется уже 64 возможных состояний сигнала, что позволяет закодировать последовательность 6 бит в одном символе. Модуляция 16-QAM применяется на скоростях 24 и 36 Мбит/с, а модуляция 64-QAM — на скоростях 48 и 54 Мбит/с.

1.7 МЕТОД ДОСТУПА

Для доступа к среде используется метод CSMA/CA (Carrier Sense Multiple Acsses Collision Avoidance) – множественный доступ с контролем несущей и предотвращением коллизий. Перед началом передачи устройство слушает эфир и дожидается, когда канал освободится. Канал считается свободным при условии, что не обнаружено активности в течении определенного промежутка времени – межкодрового интервала определенного типа. Если в течении этого промежутка канал оставался свободным, устройство ожидает еще в течении случайного промежутка времени и если еще канал не занят начинает передавать пакет.

1.8 АЛГОРИТМ КОНФОДЕНЦИАЛЬНОСТИ ПРОВОДНОГО ЭКВИВАЛЕНТА.

В беспроводной локальной сети вопрос прослушивания имеет особую важность. Для обеспечения современного уровня безопасности стандарт IEEE 802.11 включает схему WEP. Для обеспечения конфиденциальности (а также целостности данных) используется алгоритм, основанный на алгоритме шифрования RC4.

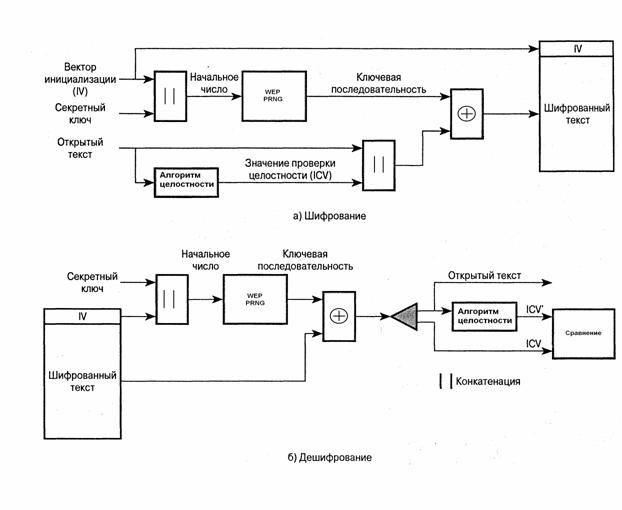

На рис.1.2 представлен процесс шифрования. Алгоритм обеспечения целостности - это простая 32-битовая последовательность циклической проверки четности с избыточностью (CRC), присоединяемая к концу кадра MAC рис. 1.2 а Для процесса шифрования 40-битовый секретный ключ делится между двумя сообщающимися сторонами. К секретному ключу присоединяется вектор инициализации (IV). Получившийся блок - это начальное число генератора псевдослучайной последовательности (PRNG), определенного в RC4. Генератор создает последовательность битов, длина которой равна длине кадра MAC плюс CRC. Побитовое применение операции исключающего ИЛИ к кадру MAC и псевдослучайной последовательности дает шифрованный текст. К данному тексту присоединяется вектор инициализации, и результат передается. Вектор инициализации периодически меняется (при каждой новой передаче), следовательно, меняется и псевдослучайная последовательность, что усложняет задачу расшифровки перехваченного текста.

После получения сообщения рис.1.2 б приемник извлекает вектор инициализации и присоединяет его к совместно используемому секретному ключу, после чего генерирует ту же псевдослучайную последовательность, что и источник. К полученному таким образом ключу и поступившим данным побитово применяется операция исключающего ИЛИ, результатом которой является исходный текст.

Таким образом, если взять исходный текст, применить к нему и ключевой последовательности операцию исключающего ИЛИ, а затем применить операцию исключающего ИЛИ к результату и той же ключевой последовательности, то в итоге получится исходный текст.

Рис.1.2 Алгоритм шифрования

В заключение приемник сравнивает поступившую последовательность CRC и CRC, вычисленную по восстановленным данным: если величины совпадают, данные считаются неповрежденными.

Аутентификация

Стандарт IEEE 802.11 предлагает два типа аутентификации: "открытая система" и "общий ключ".

Аутентификация открытых систем просто позволяет двум сторонам договориться о передаче данных без рассмотрения вопросов безопасности. В этом случае одна станция передает другой управляющий кадр MAC, именуемый кадром аутентификации. В данном кадре указывается, что имеет место аутентификация открытых систем. Другая сторона отвечает собственным кадром аутентификации и процесс завершен. Таким образом, при аутентификации открытых систем стороны просто обмениваются информацией о себе.

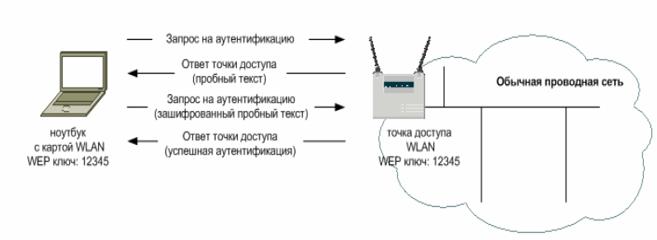

Аутентификация с общим ключом требует, чтобы две стороны совместно владели секретным ключом, не доступным третьей стороне. Процедура аутентификации между двумя сторонами, А и В, выглядит следующим образом.

1. А посылает кадр аутентификации, в котором указан тип "общий ключ" и идентификатор станции, определяющий станцию-отправителя.

2. В отвечает кадром аутентификации, который включает 128-октетный текст запроса. Текст запроса создается с использованием генератора случайных чисел WEP. Ключ и вектор инициализации, используемые при генерации текста запроса, не важны, поскольку далее в процедуре они не используются.

3. А передает кадр аутентификации, который включает полученный от В текст запроса. Кадр шифруется с использованием схемы WEP.

В получает зашифрованный кадр и дешифрует его, используя WEP и секретный ключ, которым владеют А и В. Если дешифрование прошло успешно (совпали CRC), В сравнивает принятый текст запроса с текстом, который был послан на втором этапе процедуры. После этого В передает А сообщение аутентификации, содержащее код состояния (успех или неудача). Принцип взаимодействия представлен на рисунке 1.3

Рис. 1.3 Механизм проведения аутентификация.

1.9 Выводы:

1. Существующие стандарты радиодоступа достаточно хорошо проработаны и существует множество фактических реализаций.

2. Наиболее перспективным является стандарт IEEE 802.11, который обладает целым рядом достоинств:

высокая скорость развертывания,

возможность поэтапного развития сети, начиная с минимальной конфигурации,

низкие затраты на эксплуатацию,

высокая пропускная способность,

высокая помехозащищенность,

минимальная стоимость,

широкой инфраструктуре,возможности масштабирования.

2 АНАЛИЗ ТРЕБОВАНИЙ ПРЕДЪЯВЛЯЕМЫХ К ПЕРСПЕКТИВНЫМ ТЕХНОЛОГИЯМ СПД.

Проведем анализ требований предъявляемых к построению корпоративных сетей передачи данных:

2.1 ВЫБОР ПЕРЕДАЮЩЕЙ СРЕДЫ.

Зачастую перед разработчиками и создателями корпоративных сетей передачи информации стоит задача выбора передающей среды.

В качестве передающей среды могут использоваться следующие:

- медный кабель;

- волокно – оптический кабель;

- радиоканал;

- оптический канал;

- лазерный канал.

Выбор передающей среды обусловлен, как правило, требованиями, предъявляемыми к сети доступа корпоративной системе передачи данных: