Обеспечение информационной безопасности в сетях IPРефераты >> Коммуникации и связь >> Обеспечение информационной безопасности в сетях IP

2. IP телефония – краткое описание

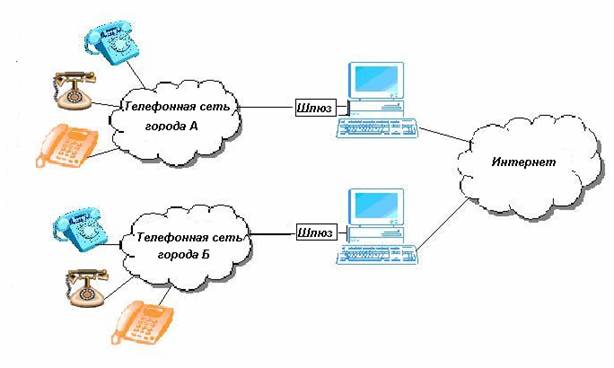

До недавнего времени сети с коммутацией каналов (телефонные сети) и сети с коммутацией пакетов (IP-сети) существовали практически независимо друг от друга и использовались для различных целей. Телефонные сети использовались только для передачи голосовой информации, а IP-сети - для передачи данных. IP-телефония - это технология, которая связывает два абсолютно разных мира - мир телефонии и мир интернет посредством устройства, называемого шлюз или gateway. Шлюз представляет собой устройство, в которое с одной стороны включаются телефонные линии, а с другой стороны - IP-сеть (например, Интернет).

Что такое IP протокол?

Протокол IP осуществляет передачу информации от узла к узлу сети в виде дискретных блоков - пакетов. При этом IP не несет ответственности за надежность доставки информации, целостность или сохранение порядка потока пакетов и, таким образом, не решает с необходимым для приложений качеством задачу передачи информации. Эту задачу решают два других протокола – TCP (Transfer Control Protocol, протокол управления передачей данных) и UDP (User Datagram Protocol, дейтаграммный протокол передачи данных) - которые, как говорят, "лежат" над IP (т. е. используют процедуры протокола IP для передачи информации, добавляя к ним свою дополнительную функциональность)

Варианты построения IP-телефонных систем.

Известны и практически реализуются две базовые схемы IP-телефонии.

- Для пользователей персональных компьютеров: данная схема связана с организацией телефонных переговоров между пользователями персональных компьютеров, оснащенных мультимедийным оборудованием и (или) специальными программными (программно-аппаратными) средствами, обеспечивающим ведение дуплексных телефонных переговоров, необходимый сервис и контроль. Пользовательские компьютеры могут входить в состав локальной сети, иметь персональный IP-адрес или подключаться к сети Интернет при помощи модема.

- Для пользователей телефонной сети: Данная схема предусматривает использование специальных многофункциональных устройств - шлюзов. Шлюз предназначен для преобразования аналоговых речевых и служебных сигналов в цифровую последовательность, организации из этой последовательности пакетов глобальной сети Интернет и передачи их в сеть, прием пакетов и восстановление цифровой последовательности - цифровых речевых и служебных сигналов и их преобразование в аналоговую форму, а так же решение большого перечня задач ,связанных с организацией интерфейсов, генерированием и детектированием сигналов абонентской сигнализации, управлением режимами телефонных переговоров и многое другое. Однако главные задачи шлюза - обеспечение качественного дуплексного телефонного общения абонентов в режиме пакетной передачи и коммутации цифровых сигналов.

Рис. 1. Структурная схема организации телефонной связи через сеть Интернет с использованием шлюзов.

Протокол IP

Краеугольный камень сети Интернет - Internet Protocol (IP). Как уже отмечалось протокол Internet создан для использования в объединенных системах компьютерных коммуникационных сетей с коммутацией пакетов. Это протокол сетевого уровня, который обеспечивает маршрутизацию пакетов в сети. Однако он не гарантирует надежную доставку пакетов. Таким образом, пакеты могут искажаться, задерживаться, передаваться по различным маршрутам (а значит иметь различное время передачи) и т. д. На основе IP работают протоколы транспортного уровня Transport Control Protocol (TCP) и User Datagram Protocol (UDP).

Протокол Internet выполняет две главные функции: адресацию и фрагментацию.

Адресация: Выбор пути передачи называется маршрутизацией. Модули Internet используют адреса, помещенные в заголовок Internet, для передачи Internet датаграмм их получателям.

Фрагментация: Модули Internet используют поля в заголовке Internet для фрагментации и восстановления датаграмм Internet, когда это необходимо для их передачи через сети с малым размером пакетов.

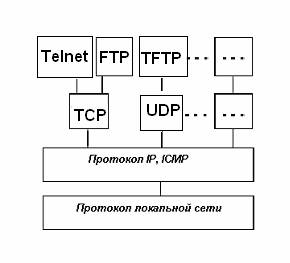

Связь с другими протоколами

Следующая диаграмма иллюстрирует место протокола Internet в иерархии протоколов.

Рис. 2 Взаимодействие протоколов

Telnet - сетевой теледоступ (протокол виртуального терминала в наборе протоколов Internet; позволяет пользователям одного хоста подключаться к другому удаленному хосту и работать с ним как через обычный терминал ).

FTP - File Transfer Protocol протокол передачи файлов (используемый в Internet протокол передачи файлов между хост-компьютерами ).

TFTP - Trivial File Transfer Protocol простейший протокол передачи данных, являющийся упрощенным вариантом протокола FTP; поддерживает простую передачу данных между двумя системами без аутентификации.

ICMP- Internet Control Message Protocol - протокол управляющих сообщений в сети Internet (один из четырех протоколов межсетевого уровня семейства TCP/IP, обеспечивающий восстановление связи при сбойных ситуациях в передаче пользовательских пакетов).

Протокол Internet взаимодействует с одной стороны с протоколами передачи информации между хост-компьютерами, а с другой - с протоколами локальной компьютерной сети. При этом локальная сеть может являться малой компьютерной сетью, участвующей в создании большой сети, такой как ARPANET - Advanced Research Project Agency network сеть Управления перспективных исследовательских программ ( сеть с коммутацией пакетов, организованная в начале 70-х годов; явилась прообразом сегодняшней сети Internet, была расформирована в июне 1990 ).

В данной работе мы с Вами рассмотрим условия возникновения угроз хранению информации, передаче её по сетям и системам связи, предпосылки их возникновения, методы предупреждения и некоторые способы противодействия.

3. Удаленные атаки на распределенные вычислительные системы

Основной особенностью любой распределенной системы является то, что ее компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений и программно при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые между объектами распределенной ВС, передаются по сетевым соединениям в виде пакетов обмена. Эта особенность и является основной для рассматриваемых в этой главе удаленных атак на инфраструктуру и протоколы IP-сетей.

3.1 Классификация удаленных атак на распределенные вычислительные системы

Следущая классификация приводиться для точного описания удаленных атак на распределенные вычислительные системы.

Удаленные атаки можно классифицировать по следующим признакам:

а) По характеру воздействия

§ пассивное воздействие;

§ активное воздействие.

Пассивное воздействие на распределенную вычислительную систему это воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу распределенной ВС приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером пассивного типового удаленного воздействия в РВС служит прослушивание канала связи в сети.