Обеспечение информационной безопасности в сетях IPРефераты >> Коммуникации и связь >> Обеспечение информационной безопасности в сетях IP

Итак, FireWall-1 совмещает прозрачность на сетевом уровне, полноту, надежность и высокую производительность с гибкостью на уровне приложений, обеспечивая тем самым превосходное решение для обеспечения безопасности, которое значительно превосходит возможности предыдущих решений.

Политика безопасности

Политика безопасности FireWall-1 выражается в виде базы правил и свойств. База правил - это упорядоченный набор правил, с помощью которых проверяется каждое соединение. Если источник соединения, назначение и тип сервиса соответствуют правилу, с соединением будет выполнено действие, описанное в правиле (Accept - принять, Encrypt-зашифровать, Reject-отклонить, Drop-оставить). Если соединение не соответствует ни одному из правил, оно блокируется, в соответствии с принципом "Что специально не разрешено, всегда запрещено".

Модуль проверки FireWall-1

Модуль проверки FireWall-1 динамически загружается в ядро операционной системы, между уровнем Data Link – каналом передачи данных и сетью (уровни 2 и 3). Когда приходит первый пакет нового соединения, модуль проверки FireWall-1 проверяет базу правил для определения должно ли быть разрешено это соединение. Как только соединение установлено, FireWall-1 добавляет его во внутреннюю таблицу соединений. Из соображений эффективности, последующие пакеты соединения проверяются по таблице соединений, а не по базе правил. Пакету разрешается быть переданным только, если соединение имеется в таблице соединений.

В таком соединении как здесь, соединение полностью ведется модулем проверки FireWall-1 (рис. 9).

Рис.12 Соединение управляется модулем проверки FireWall-1

Рис.12 Соединение управляется модулем проверки FireWall-1

Примеры

UDP

Из информации в заголовке TCP/UDP, FireWall-1, используя свои уникальные способности, моделирует состояние коммуникационного протокола, на основе чего отслеживает и управляет соединениями UDP.

FTP

Для отслеживания обратного соединения FTP-data, FireWall-1 извлекает информацию из области приложения в пакете. Такая уникальная способность использования информации из всех уровней позволяет FireWall-1 моделировать состояние протокола, на основе чего обратное соединение может быть установлено ("Исходящие соединения FTP").

RPC

FireWall-1 использует все описанные выше возможности, включая информацию о состоянии, полученную из приложения для отслеживания динамического переназначения номеров программ и портов этого сложного протокола ("RPC (Remote Procedure Call)").

Аутентификация на сервере безопасности и безопасность содержания

FireWall-1 позволяет администратору определять политику безопасности для каждого пользователя, где не только источник соединения, назначения и сервис проверяются, но и каждый пользователь должен быть аутентифицирован. Более того, соединения могут быть разрешены или запрещены исходя из их содержания. К примеру, почта для или от определенных адресов может быть запрещена или перенаправлена, доступ может быть запрещен к заданным URL[33], и включена анти-вирусная проверка над передаваемыми файлами.

Аутентификация и проверка содержимого обеспечиваются набором серверов безопасности FireWall-1, работающих на уровне приложения (Рис. 10).

Рис. 13 Соеднение через сервер безопасности FireWall-1

Рис. 13 Соеднение через сервер безопасности FireWall-1

Когда работает сервер безопасности FireWall-1, модуль проверки перенаправляет все пакеты соединения к серверу безопасности, который выполняет требуемую аутентификацию и/или проверку содержимого.

Существуют пять серверов безопасности FireWall-1, как показано в Таблице 4.

|

Табл. 4. Серверы безопасности FireWall-1 - свойства | ||

|

Сервер |

Аутентификация |

Проверка содержимого |

|

TELNET |

Да |

Нет |

|

RLOGIN |

Да |

Нет |

|

FTP |

Да |

Да |

|

HTTP |

Да |

Да |

|

SMTP |

Нет |

Да |

Распределение нагрузки

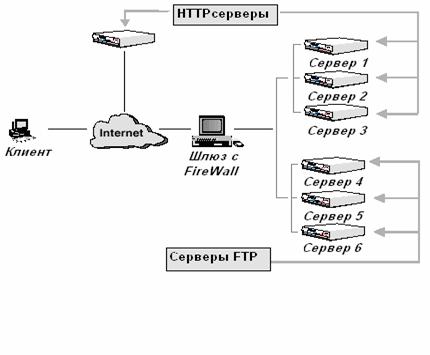

FireWall-1 позволяет распределить вычислительную нагрузку на любое число серверов. Рис. 11 показывает конфигурацию, в которой сервисы FTP и HTTP обслуживаются несколькими серверами.

Рис. 14 Распределение нагрузки по нескольким серверам

Рис. 14 Распределение нагрузки по нескольким серверам

Все HTTP серверы способны дать клиенту одинаковые сервисы (однако не все HTTP серверы позади защищенного моста). Таким же образом, все FTP серверы обеспечивают клиентов одинаковым сервисом.

Системному администратору важно, чтобы загрузка по обслуживанию была распределена между серверами. Клиент не будет подозревать о наличии нескольких разных серверов. С точки зрения клиента, есть только один HTTP и один FTP сервер. Когда запрос на обслуживание достигает FireWall, FireWall-1 определяет какой из серверов будет обслуживать данный запрос, основываясь на алгоритме балансирования загрузки, заданном системным администратором.

Алгоритм распределения нагрузки

Доступны следующие алгоритмы распределения :

- По загрузке сервера. FireWall-1 запрашивает серверы чтобы определить, который из них лучше всего способен обслужить новое соединение.

- По времени ответа на ping (round trip). FireWall-1 использует ping для определения времени прохождения пакета между FireWall-1 и каждым из серверов и выбирает сервер с наименьшим временем ответа.

- По кругу. FireWall-1 просто назначает следующий сервер в списке.

- Случайный. FireWall-1 назначает сервер в случайном порядке.

- По доменному имени. FireWall-1 назначает "ближайший" сервер, основываясь на доменных именах.

Аутентификация

FireWall-1 обеспечивает при вида аутентификации:

- Аутентификация пользователя, которая позволяет администратору давать каждому пользователю свои привилегии доступа. Аутентификация пользователя включает сервер безопасности HTTP FireWall-1, который предоставляет механизм для аутентификации пользователей сервиса HTTP, как входящего так и исходящего.

- Аутентификация клиентов дает механизм для аутентификации пользователя любого приложения, стандартного или собственной разработки.

- Аутентификация сессий, дающая прозрачную аутентификацию каждой сессии, что может быть интегрировано с любым приложением.

Табл. 5. Сравнение типов аутентификации