Компьютерные вирусы и способы борьбы с нимиРефераты >> Информатика >> Компьютерные вирусы и способы борьбы с ними

Рекомендации по защите радиосетей передачи данных.

Служба безопасности должна обеспечить строгое ограничение физического доступа персонала предприятия и полное исключение доступа посторонних на площадки монтажа приемного и излучающего оборудования радиосетей передачи данных. Доступ на площадки должен контролироваться службой безопасности предприятия.

Прокладка высокочастотного кабеля должна быть выполнена скрытым способом либо в коробах с последующим опечатыванием коробов «стикерами».

Длина высокочастотного кабельного сегмента должна быть минимальной.

Доступ в помещения с радиомодемами, радиомостами и станциями, оснащенными радиосетевыми адаптерами должен строго контролироваться службой безопасности предприятия.

Администратор сети должен детально документировать процедуры настройки радиомодемов, радиомостов и станций, оснащенных радиосетевыми адаптерами.

Администратор сети должен регулярно менять реквизиты авторизации для удаленного управления этими устройствами.

Администратор сети должен выделить отдельный адресный пул для администрирования этих устройств по сети.

Администратор сети должен отключить неиспользуемые функции радиомодемов, радиомостов и станций, оснащенных радиосетевыми адаптерами.

Администратор должен активировать функции радиомодема или радиомоста обеспечивающие «тунелирование» и криптографическую защиту передаваемых и принимаемых сообщений.

10. Администратор должен контролировать доступ к радиомодемам, радиомостам и станциям, оснащенным радиоадаптерами со стороны узлов компьютерной сети предприятия. Один из возможных способов контроля - использование межсетевого экрана.

канальный уровень

Ниже приведены рекомендации, следование которым позволяет дополнительно защитить компьютерную сеть предприятия средствами канального уровня.

Администратор службы безопасности должен вести инвентаризационную ведомость соответствия аппаратных и сетевых адресов всех узлов сети предприятия.

Службой безопасности, совместно с отделом информационных технологий, должна быть разработана политика защиты компьютерной сети средствами канального уровня, определяющая допустимые маршруты передачи кадров канального уровня. Разработанная политика должна запрещать связи типа «один-ко-многим», не обоснованные требованиями информационной поддержки деятельности предприятия. Политикой также должны быть определены рабочие места, с которых разрешено конфигурирование средств коммутации канального уровня.

Средства коммутации канального уровня, используемые в компьютерной сети предприятия, должны быть настраиваемыми и обеспечивать разграничение доступа между узлами сети в соответствии с разработанной политикой. Как правило, такие средства поддерживают технологию VLAN, позволяющую в рамках одного коммутатора выделить группы аппаратных адресов и сформировать для них правила трансляции кадров.

Администратор сети должен выполнить настройку подсистемы управления VLAN коммутатора, и других подсистем, необходимых для реализации разработанной политики защиты. В обязанности администратора входит также отключение неиспользуемых подсистем коммутатора.

Администратор сети должен регулярно контролировать соответствие конфигураций коммутаторов разработанной политике защиты.

Администратор сети должен вести мониторинг сетевой активности пользователей с целью выявления источников аномально высокого количества широковещательных запросов.

Служба безопасности должна контролировать регулярность смены реквизитов авторизации администратора в подсистемах управления коммутаторами.

Служба безопасности должна контролировать регулярность выполнения администратором мероприятий, связанных с мониторингом сети, осуществлением профилактических работ по настройке коммутаторов, а также созданием резервных копий конфигураций коммутаторов.

Служба безопасности должна обеспечить строгий контроль доступа в помещения, в которых расположены коммутаторы и рабочие станции, с которых разрешено управление коммутаторами.

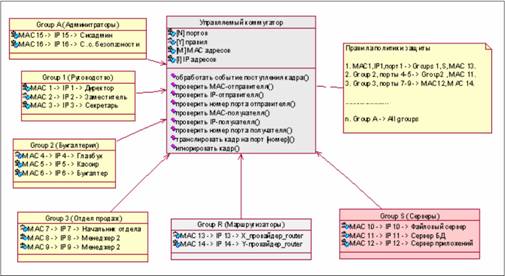

На рисунке 2 приведен пример формализованной политики защиты компьютерной сети средствами канального уровня.

В центре схемы находится управляемый коммутатор, обеспечивающий реализацию правил политики безопасности. Атрибуты коммутатора перечислены в верхней части блока, а его операции (функции) в нижней. Узлы сети сгруппированы по функциональному признаку. Пример записи правил фильтрации трафика управляемым коммутатором приведен с права в соответствующей нотации.

Рисунок 2. Пример формализованной записи политики защиты компьютерной сети средствами канального уровня.

сетевой уровень

Использование в компьютерной сети протоколов сетевого уровня является необходимым условием для обеспечения взаимодействия между узлами сетей с различными канальными протоколами. Сетевые протоколы позволяют преодолеть ограничения, накладываемые спецификациями канального уровня. Например, позволяют объединить компьютерную сеть предприятия с сетью интернет-провайдера с использованием телефонных сетей общего пользования. Сделать это только средствами канальных протоколов достаточно сложно. Кроме того, объединение двух различных по назначению сетей с использованием мостов крайне отрицательно сказывается на уровне защищенности объединяемых сетей. В большинстве случаев администратор и служба безопасности предприятия не могут полностью проинвентаризировать узлы подключаемой сети, и, следовательно, формализовать правила обмена кадрами канального уровня.

Второй важный аспект использования протоколов сетевого уровня — это разграничение доступа к ресурсам внутри сети предприятия, использующей только один стандарт канального уровня. Использование для этой цели протоколов сетевого уровня весьма эффективно даже для сетей, построенных с использованием только одного стандарта канального уровня. Проблема совместимости в таких сетях не актуальна, и поэтому полезные свойства сетевых протоколов можно использовать для защиты от воздействия на сеть злоумышленника. Одним из таких свойств является использование протоколами сетевого уровня раздельной схемы адресации сети (т.е. группы компьютеров) и отдельно взятого узла этой группы. В частности адрес протокола сетевого уровня IP состоит из двух частей — номера сети, и номера узла. При этом максимально возможное количество узлов в сети или ее адресное пространство определяется значением сетевой маски или (ранее, до введения бесклассовой маршрутизации CIDR) классом сети.

Данную особенность адресации могут использовать как администратор сети, так и злоумышленник. Одной из задач администратора сети и сотрудников службы безопасности является защита адресного пространства сети от возможности его использования злоумышленником. Частично эту функцию выполняют механизмы маршрутизации, реализованные модулями протокола сетевого уровня. Т.е. осуществление обмена между узлами сетей с различными номерами невозможно без предварительной настройки локальных таблиц маршрутизации узлов этих сетей, либо без внесения изменений в конфигурацию маршрутизатора, осуществляющего обмен пакетами (пакетом называется блок данных, с которым работает протокол сетевого уровня).